สื่อเทคโนโลยี Golem ได้เผยแพร่บทความระบุว่า ในงาน 39th Chaos Communications Conference (39C3) นักวิจัยด้านความปลอดภัย Elise Amber Katze ได้ขึ้นกล่าวปาฐกถาเมื่อวันที่ 29 ธันวาคม และเปิดเผยว่าเธอสามารถเจาะและทำลาย secure boot chain ของชิป NVIDIA Tegra X2 ได้อย่างสมบูรณ์

ต้นตอของปัญหาเริ่มจากกรณีที่ Magic Leap ปิดเซิร์ฟเวอร์บังคับเปิดใช้งาน (forced activation servers) ในช่วงกลางปี 2024 ส่งผลให้เฮดเซ็ต XR รุ่นเก่าอย่าง Magic Leap One ไม่สามารถใช้งานได้อีกต่อไป

ด้วยความไม่พอใจต่อแนวทางของผู้ผลิตที่ตั้งใจสร้าง “ขยะอิเล็กทรอนิกส์ (e-waste)” นักวิจัย Elise Amber Katze จึงตัดสินใจลงมือ เธอมีเป้าหมายไม่เพียงแค่ทำให้อุปกรณ์กลับมาใช้งานได้ตามปกติ แต่ยังต้องการปลดล็อกข้อจำกัดของฮาร์ดแวร์ทั้งหมดผ่านวิธีทางเทคนิค เพื่อคืนการควบคุมอุปกรณ์ให้กับผู้ใช้อย่างแท้จริง

Katze เริ่มต้นจากการโจมตี Fastboot protocol ของอุปกรณ์ โดยจากการวิเคราะห์พบว่าโปรโตคอลนี้อิงโค้ดโอเพนซอร์สที่ NVIDIA เป็นผู้จัดหา เมื่อทำการตรวจสอบโค้ด เธอสามารถค้นพบช่องโหว่สำคัญสองรายการ ได้แก่

-

“sparsehax” ช่องโหว่เชิงตรรกะในกระบวนการคลายไฟล์ระบบแบบ SparseFS

-

“dtbhax” ช่องโหว่ที่เปิดทางให้เข้าถึงระบบแบบถาวร ผ่านการโหลด kernel device tree block (DTB) แบบพิเศษ

ด้วยช่องโหว่ทั้งสองนี้ เธอสามารถรันโค้ดที่ไม่ได้ลงนาม (unsigned code) บน Magic Leap One ได้สำเร็จ ซึ่งถือเป็นการเจาะแนวป้องกันชั้นแรกของระบบ

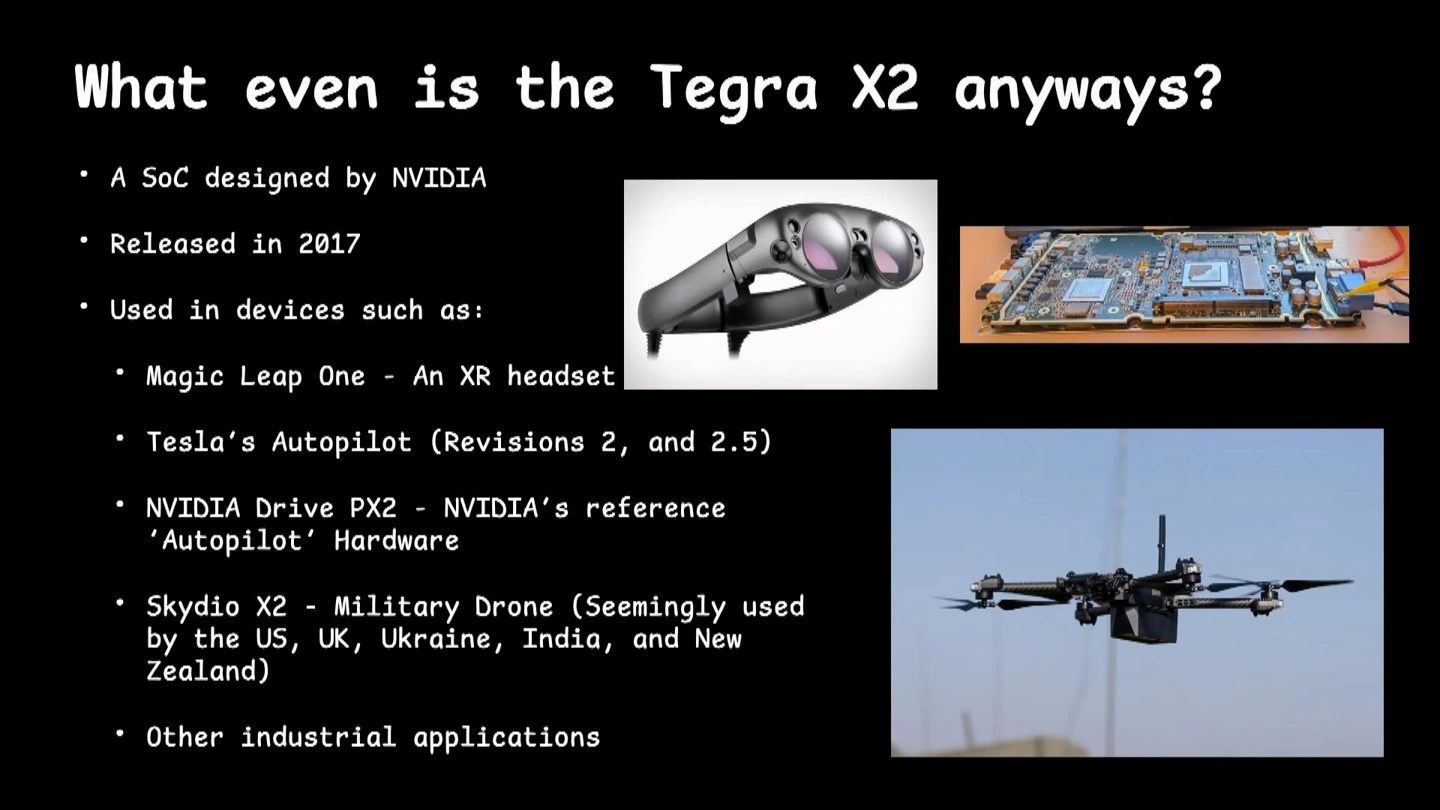

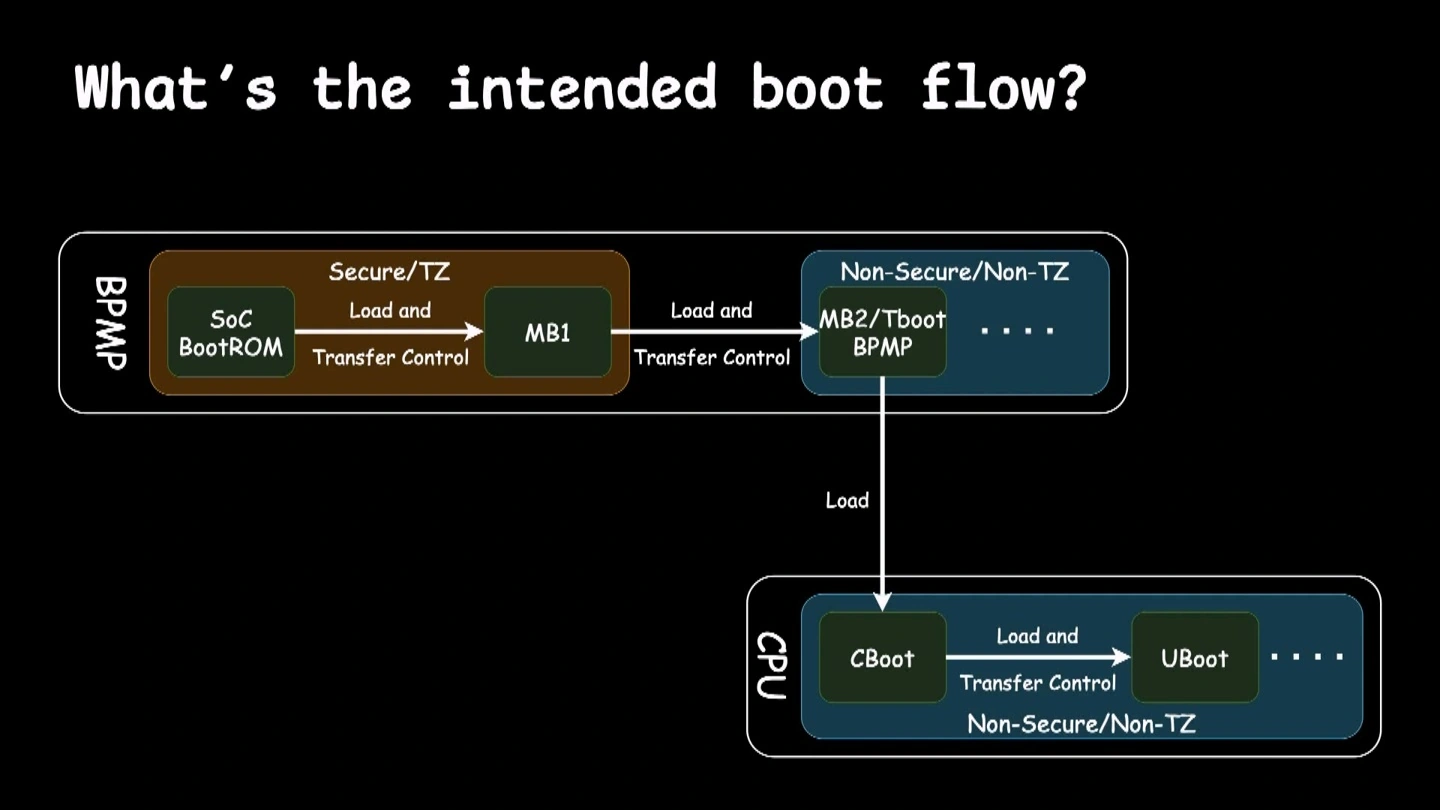

อย่างไรก็ตาม Katze ไม่ได้หยุดอยู่แค่การแฮกระดับซอฟต์แวร์ เธอหันไปโจมตีแก่นของฮาร์ดแวร์โดยตรง นั่นคือชิป Tegra X2

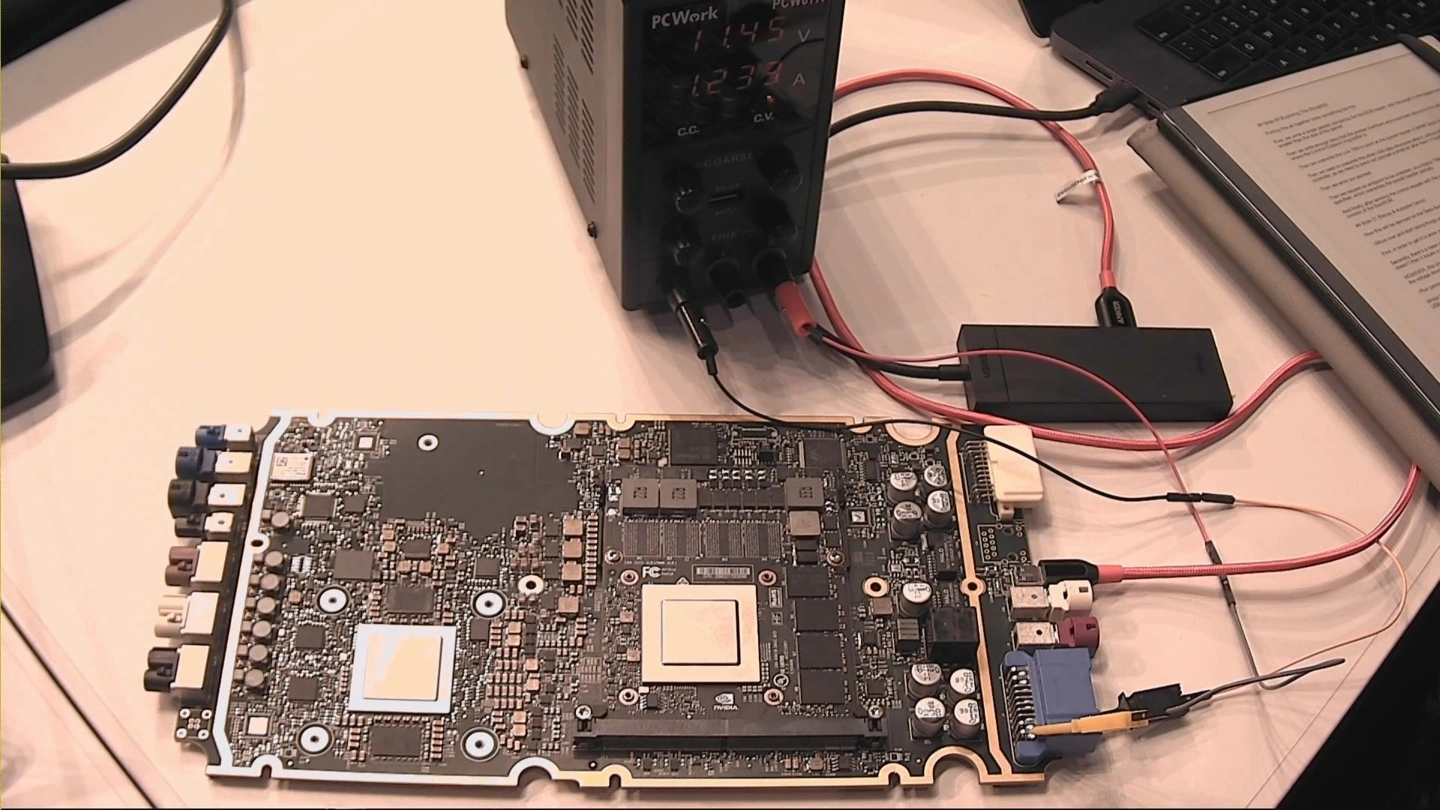

เธอใช้เทคนิค fault injection เพื่อรบกวนแรงดันไฟฟ้าของบอร์ดพัฒนา Tegra X2 ทำให้ชิปทำงานผิดพลาดในช่วงบูต และสามารถดึงเฟิร์มแวร์ BootROM ซึ่งถูกป้องกันอย่างเข้มงวด ออกมาได้ผ่านช่องทาง side-channel

เนื่องจาก BootROM เป็นโค้ดดั้งเดิมที่สุดในการเริ่มต้นการทำงานของชิป และมักถูกมองว่าเป็น “รากฐานแห่งความเชื่อถือ (root of trust)” ที่แตะต้องไม่ได้ ขั้นตอนนี้จึงถือว่าสำคัญอย่างยิ่ง

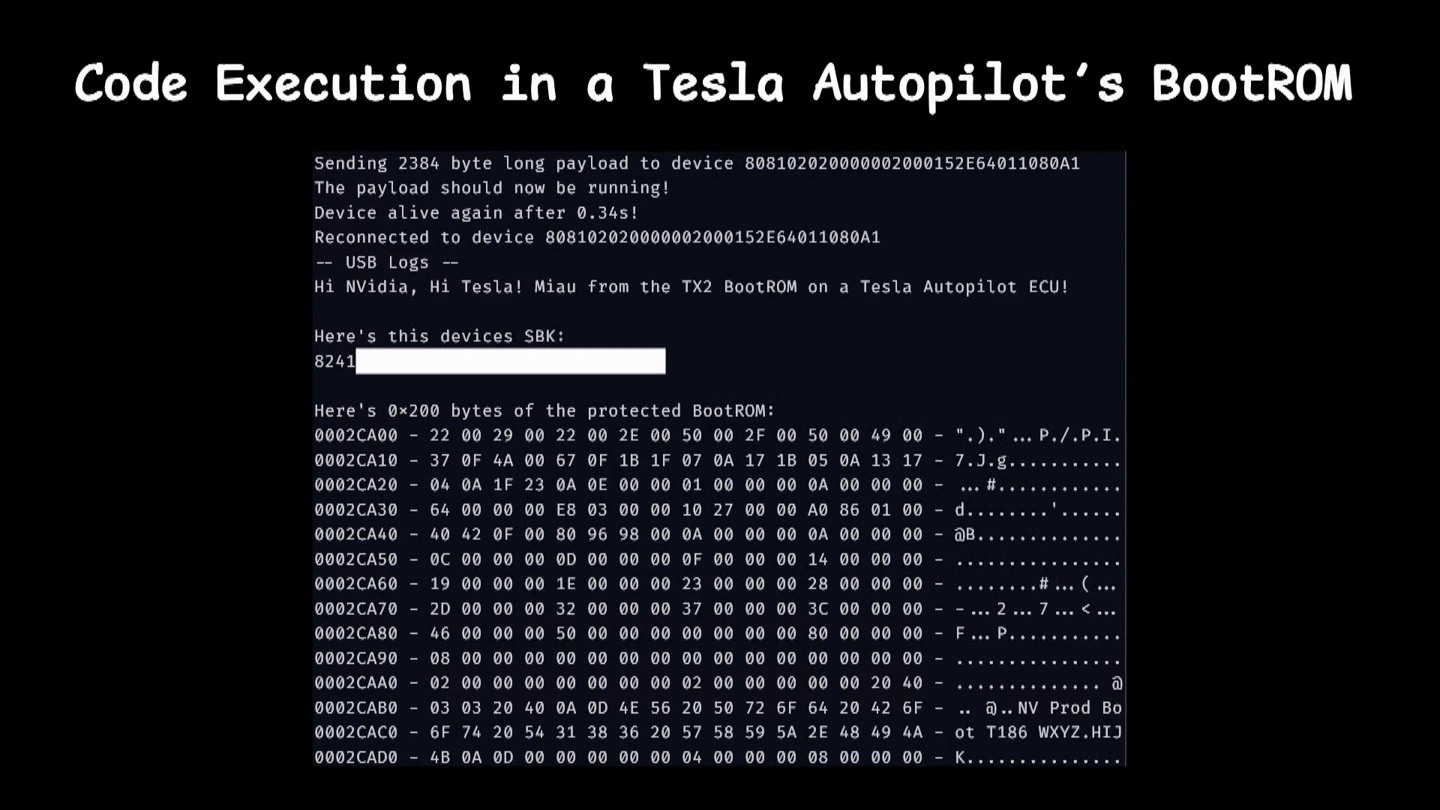

หลังจากวิเคราะห์โค้ด BootROM ที่ดึงออกมาได้ Katze พบช่องโหว่ร้ายแรงใน USB Recovery Mode (RCM) และเนื่องจาก BootROM เป็นโค้ดแบบ read-only ที่ถูกฝังอยู่ในซิลิคอนโดยตรง ทำให้ NVIDIA ไม่สามารถแก้ไขช่องโหว่นี้ได้ด้วยการอัปเดตซอฟต์แวร์ในภายหลัง

แม้การโจมตีช่องโหว่นี้จะทำได้ยากมาก เนื่องจากผู้โจมตีสามารถเข้าถึงหน่วยความจำได้อย่างจำกัดผ่านมุมมองของ USB controller แต่ท้ายที่สุด Katze ก็สามารถสร้าง exploit chain ที่ซับซ้อน และรันโค้ดด้วยสิทธิ์ระดับสูงสุดได้สำเร็จ

ผลกระทบของการค้นพบนี้ไม่ได้จำกัดอยู่แค่ Magic Leap เท่านั้น โดย Katze ได้สาธิตยืนยันว่า เนื่องจากระบบขับขี่อัตโนมัติ Tesla Autopilot เวอร์ชัน 2 และ 2.5 ก็ใช้ชิป Tegra X2 เช่นเดียวกัน ช่องโหว่นี้จึงสามารถใช้ได้กับรถ Tesla ด้วยเช่นกัน

นั่นหมายความว่า หากสามารถเข้าถึงอินเทอร์เฟซฮาร์ดแวร์ของรถได้ ผู้โจมตีสามารถใช้วิธีเดียวกันเพื่อข้าม secure boot chain และเข้าควบคุมแพลตฟอร์มคอมพิวเตอร์ขับขี่อัตโนมัติได้ทั้งหมด

อย่างไรก็ตาม จากข้อมูลสาธารณะช่องโหว่นี้ แทบไม่ส่งผลกระทบต่อผู้ใช้ทั่วไป เนื่องจาก Tegra X2 เปิดตัวตั้งแต่ปี 2016 และเลิกผลิตไปแล้ว อีกทั้ง Tegra รุ่นถัดมาได้มีการอุดช่องโหว่ด้านความปลอดภัยที่เกี่ยวข้องเรียบร้อยแล้ว

ที่มา: IT Home